题目简介

最近在福雷拉发生了一起重大事件。大约 20 GB 的数据从内部 s3 存储桶中被盗,攻击者现在正在勒索 Forela。在根本原因分析过程中,怀疑 FTP 服务器是攻击的来源。发现该服务器也遭到入侵,一些数据被盗,导致整个环境进一步受到损害。系统会向您提供最小的 PCAP 文件。您的目标是查找暴力破解和数据泄露的证据。

攻击者ip地址

解压提供给我们的zip获取ftp.pcap流量包

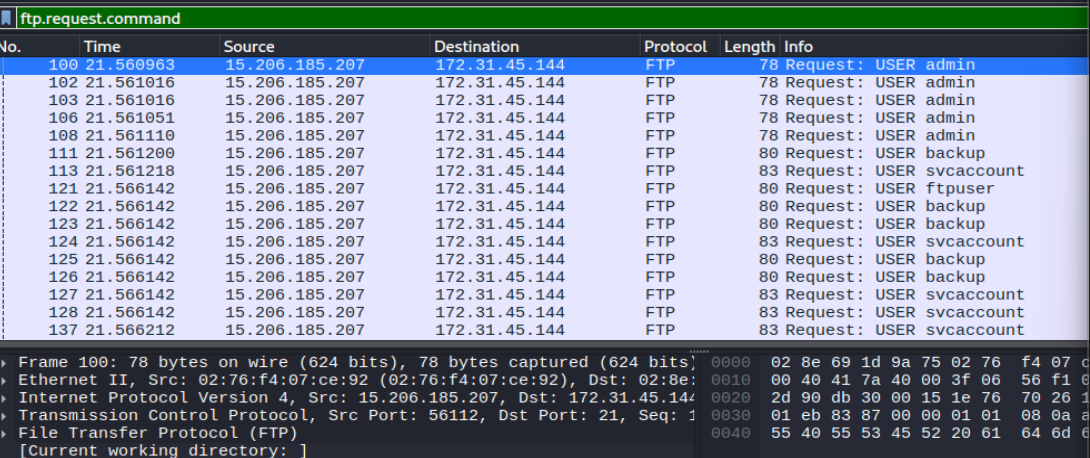

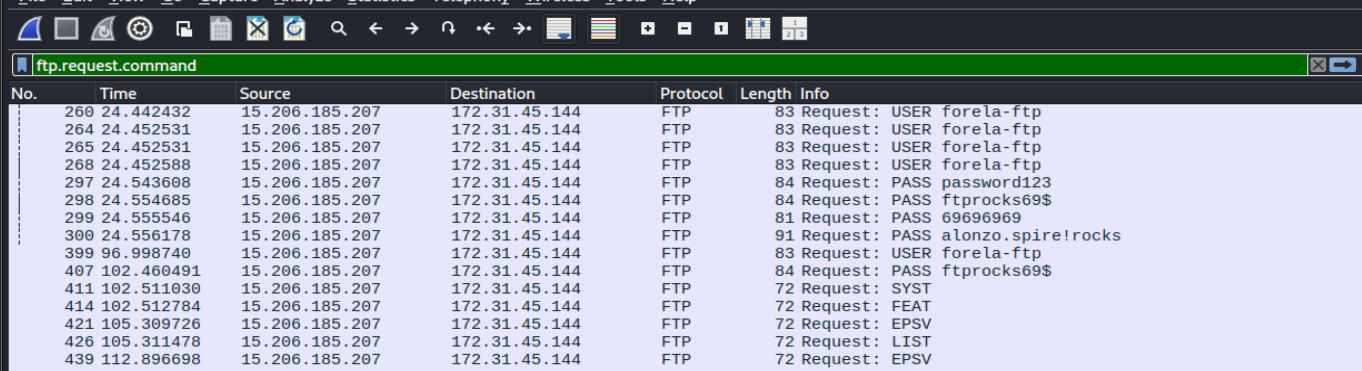

wireshark打开后显示出了题目给的547个数据包,由于提示了ftp以及爆破,我们直接过滤ftp.request.command查看ftp流量中请求命令

可以看到请求方都是15.206.185.207

可以看到请求方都是15.206.185.207

答案:15.206.185.207

获取有关攻击者的更多知识至关重要,即使保真度很低。使用攻击者使用的 IP 地址的地理位置数据,他们属于哪个城市?

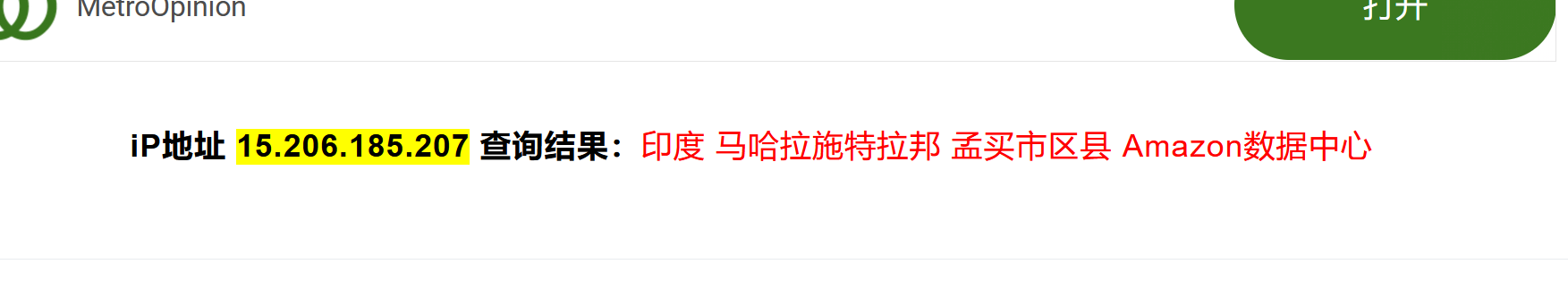

将得到的ip去ip38查询

https://www.ip38.com/

得到结果是印度的孟买

答案:Mumbai

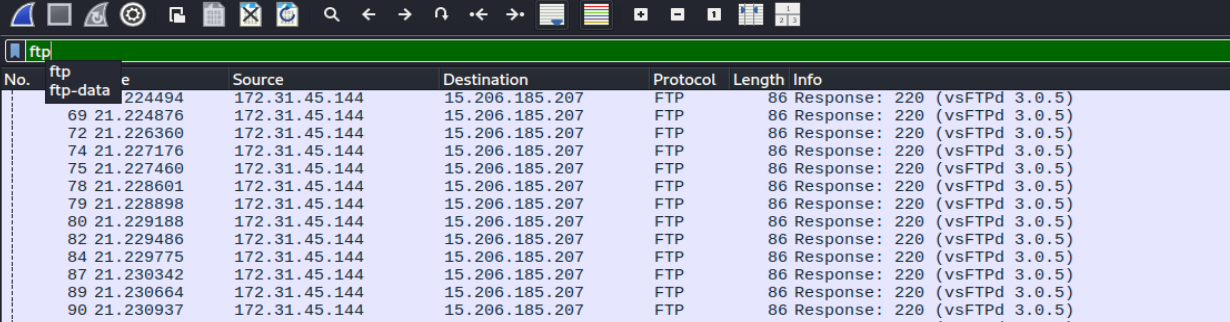

备份服务器使用了哪个 FTP 应用程序?输入全名和版本。(格式:名称版本)

重新过滤ftp流量可以看到服务端回复数据包有带自己的版本号

答案:vsFTPd 3.0.5

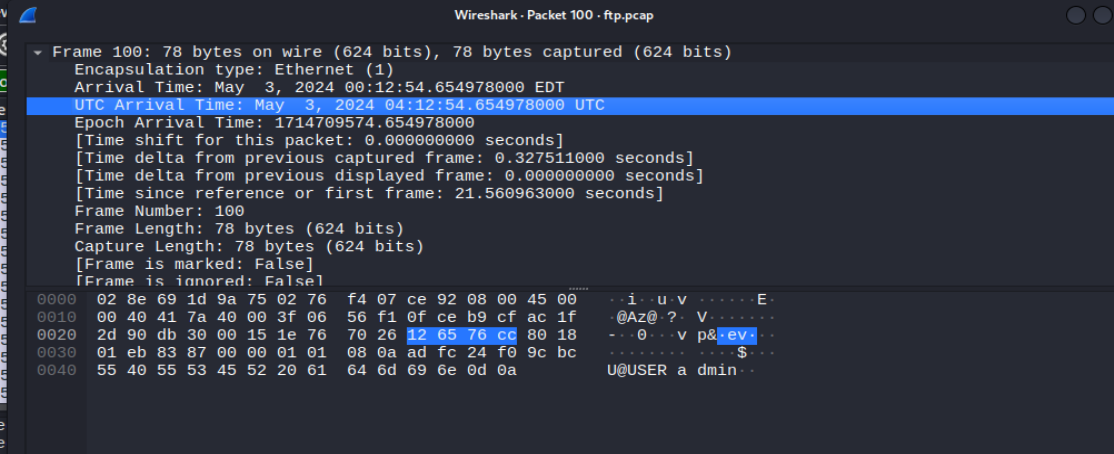

攻击者已对服务器发起暴力攻击。此攻击何时开始?

在第一题中,我们已经能从显示中看出目标的爆破过程,详细打开第一个包,我们能看到第一次攻击的UTC

答案:2024-05-03 04:12:54

授予攻击者访问权限的正确凭据是什么?(格式用户名:密码)

我们从ftp请求命令往下滑看到爆破者尝试的最后一个凭证信息

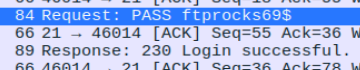

我十分确信凭证就是forela-ftp:ftprocks69$,在follow了这个包的tcp下面包的信息也佐证了这一点

答案:fore-ftp/ftprocks69$

攻击者已从服务器中泄露文件。用于下载远程文件的 FTP 命令是什么?

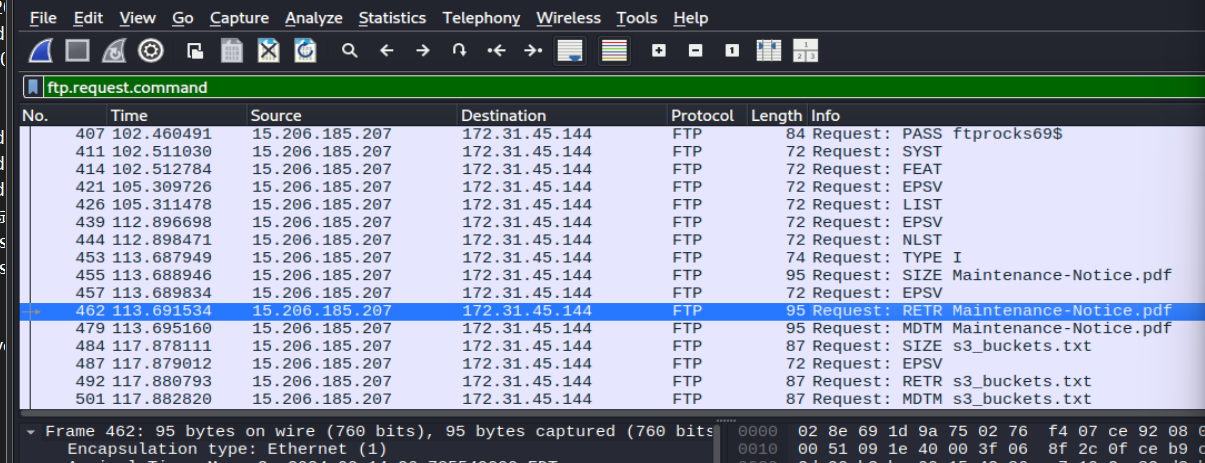

继续查看ftp命令

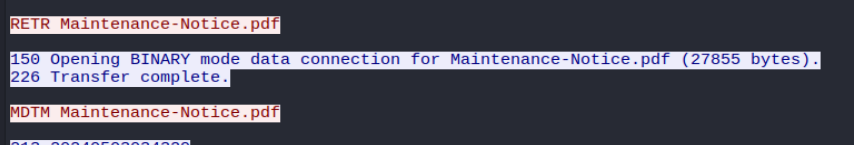

可以看到攻击者对这个文件进行了操作,进行流追踪

可以看到攻击者执行RETR Maintenance-Notice.pdf提示出现了传输成功

答案:RETR

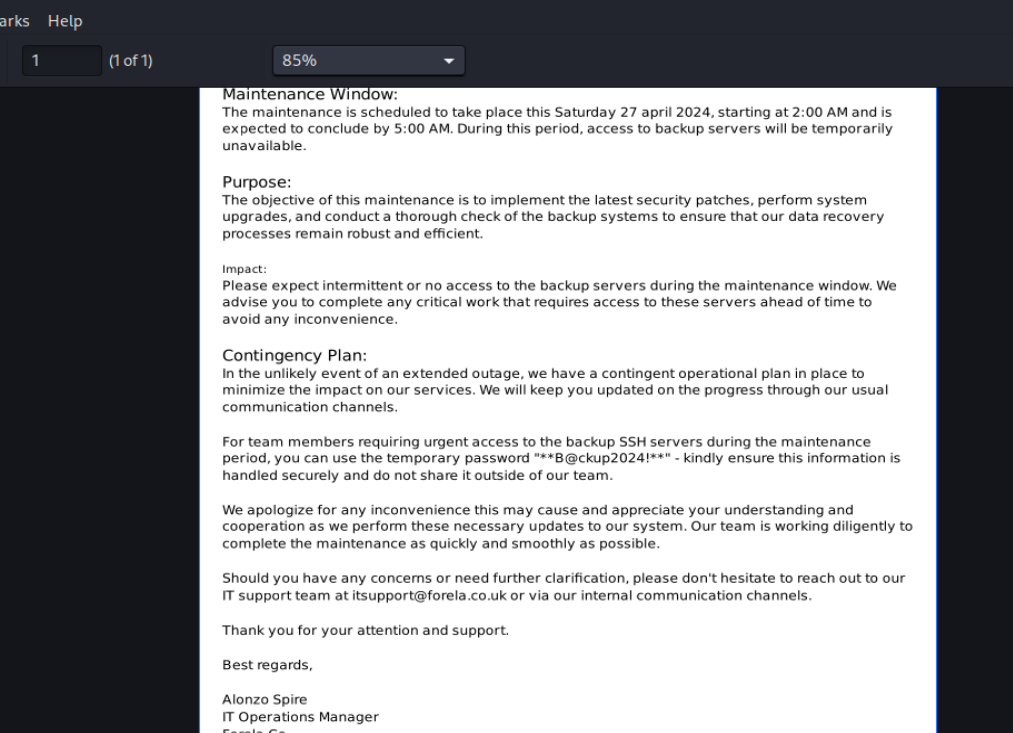

攻击者能够破坏备份 SSH 服务器的凭据。此 SSH 服务器的密码是什么?

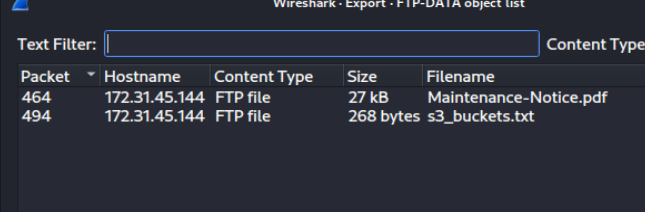

我们通过ftp-data将流经数据文件保存下来

file>Export Objects>FTP-data

选择全部保存,pdf中保存了目标ssh密码

答案:**B@ckup2024!**

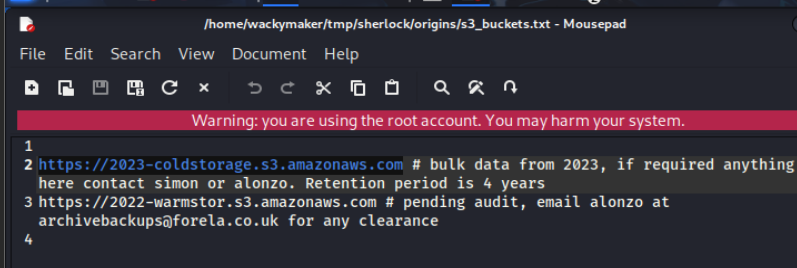

2023 年数据存档的 s3 存储桶 URL 是什么?

同上方式搞到的s3_buckets.txt

答案:https://2023-coldstorage.s3.amazonaws.com

该事件的范围很大,因为 Forela 的 s3 存储桶也遭到破坏,数 GB 的数据被盗和泄露。还发现攻击者使用社会工程来获取敏感数据的访问权限并勒索它。攻击者在网络钓鱼电子邮件中使用什么内部电子邮件地址来访问存储在 s3 存储桶上的敏感数据?

同上文件

答案:archivebackups@forela.co.uk